Autolycos est le nom d'un malware attribué par la société Evina qui propose des technologies de cybersécurité et se spécialise dans les fraudes pour les paiements mobiles. Avec une première identification en juin 2021, les applications infectées ont d'abord été repérées en Afrique du Sud avant de se répandre au Nigeria.

Selon un rapport d'Evina pour ce mois de juillet, les tentatives pour des fraudes avec des applications infectées par Autolycos se chiffrent à plus de 6 millions, et plus de 3 millions d'utilisateurs ont téléchargé des applications infectées.

Au moins huit applications dans le Google Play Store ont été concernées et à désinstaller d'urgence le cas échéant. Les deux premières ont été créditées de plus d'un million de téléchargements :

- Creative 3D Launcher (app.launcher.creative3d)

- Vlog Star Video Editor (com.vlog.star.video.editor)

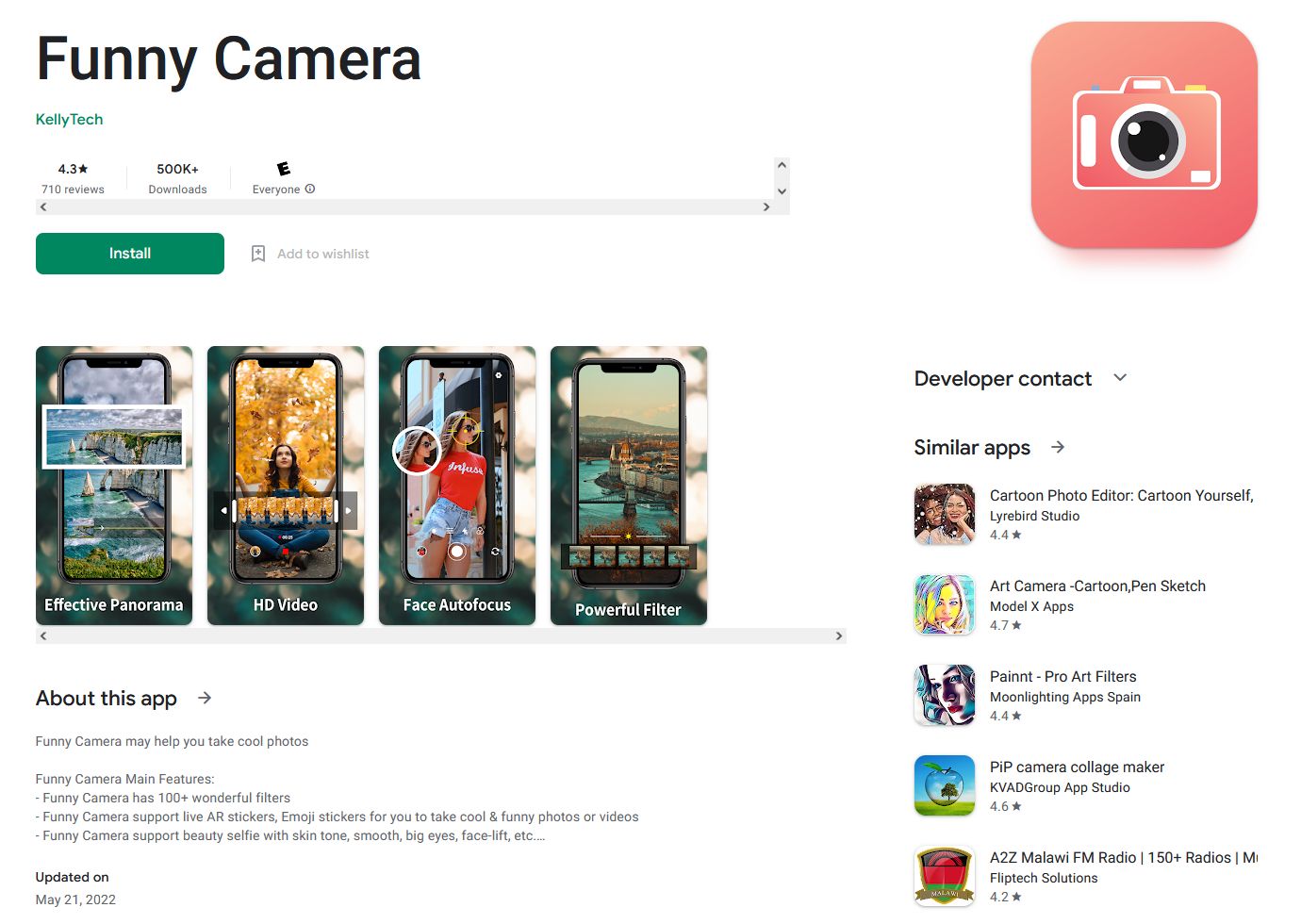

- Funny Camera (com.okcamera.funny)

- Gif Keyboard (com.gif.emoji.keyboard)

- Wow Camera (com.wowbeauty.camera)

- Razer Keyboard & Theme (com.razer.keyboards)

- Freeglow Camera (com.glow.camera.open)

- Coco Camera (com.toomore.cool.camera)

Réaction tardive de Google

Toutes ces applications ont été retirées de Google Play. BleepingComputer note qu'elles avaient été signalées à Google dès juin 2021. La suppression d'un premier lot de six applications a attendu près de 6 mois. Pour les deux dernières (Funny Camera et Razer Keyboard & Theme), la suppression vient seulement d'intervenir.

Evina indique que Autolycos est bien plus discret que le célèbre malware Joker et ne s'appuie pas sur le lancement d'un navigateur invisible comme ce dernier. " Autolycos peut exécuter des URL sur un navigateur distant et intégrer le résultat dans les requêtes HTTP. " Sans utiliser Webview, la manœuvre viserait à complexifier la différenciation avec des applications légitimes.

A new family of malware dubbed Autolycos has been identified by Evina's malware experts.

— Evina (@EvinaTech) July 13, 2022

The malware family originated in South Africa and is now proliferating in Nigeria.https://t.co/7EbmOiXpIY https://t.co/gThNo2Eox7

Le malware est notamment capable d'avoir accès au code de vérification PIN en lisant les notifications du smartphone après l'obtention de l'autorisation idoine qui est sollicitée à l'installation. Le but recherché par les cybercriminels est d'abonner les utilisateurs à des services premium via facturation directe à l'opérateur mobile.

Evina souligne que le malware originaire d'Afrique du Sud a désormais infecté des applications pour plusieurs pays, et notamment en Europe avec l'Allemagne, l'Autriche, l'Espagne et la Pologne.