Selon un rapport de Red Canary et des données de Malwarebytes, un mystérieux malware baptisé Silver Sparrow a été découvert dans un peu moins de 30 000 ordinateurs Mac dans le monde. Les volumes de détection les plus élevés sont pour les États-Unis, le Royaume-Uni, le Canada, la France et l'Allemagne.

Les chercheurs en sécurité de Red Canary soulignent une campagne d'activité qui comprend un binaire compilé pour une exécution sur les nouvelles puces M1 d'Apple à architecture ARM, mais avec néanmoins une importante omission. Il n'y a en effet pas de charge utile malveillante.

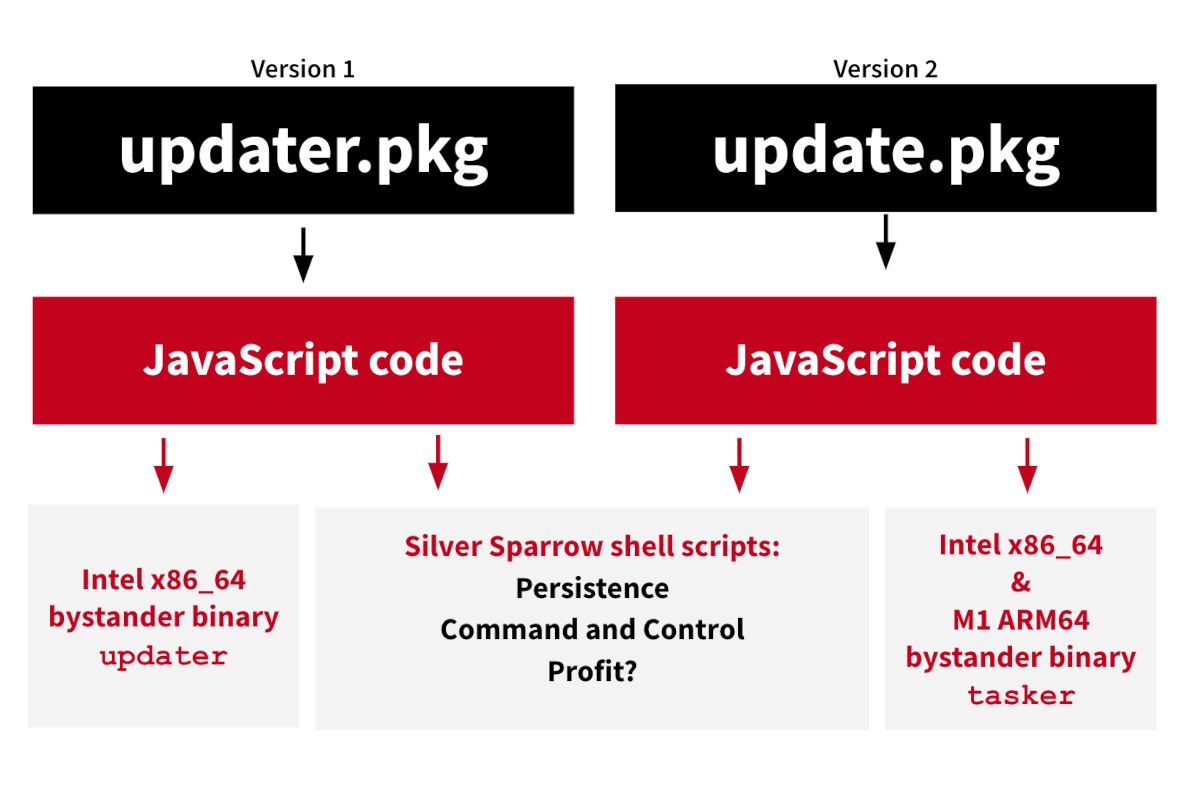

Uniquement compilée pour les ordinateurs Mac à base Intel, une version du malware a été soumise à VirusTotal en août. Une deuxième version compatible Apple Silicon a été soumise au mois de janvier dernier.

Le malware repose sur l'API JavaScript de macOS pour l'exécution de shell scripts. Il utilise une infrastructure de contrôle et commande hébergée sur AWS S3 (Amazon Web Services) et avec l'appui du CDN Akamai.

Silver Sparrow dispose en outre d'une capacité d'autodestruction. L'installation se ferait pour le moment via un fichier .pkg. Afin d'empêcher davantage d'installations, Apple a révoqué des certificats de développeurs.

Après la découverte d'un adware pour Apple M1

" Bien que nous n'ayons pas encore observé Silver Sparrow livrer des charges utiles malveillantes supplémentaires, sa compatibilité avec les puces M1, sa portée mondiale, son taux d'infection relativement élevé et sa maturité opérationnelle suggèrent que Silver Sparrow est une menace raisonnablement sérieuse, en position unique pour délivrer une charge utile à l'impact potentiel à tout moment ", écrit Red Canary.

Avant Silver Sparrow, un outil d'Objective-See (du chercheur en sécurité Patrick Wardle) avait repéré ce qui semble être le premier code malveillant qui cible nativement la nouvelle puce M1 d'Apple. En l'occurrence, une extension de type adware pour le navigateur Safari du nom de GoSearch22.

" Nous avons confirmé que les adversaires malveillants élaborent effectivement des applications à architecture multiple, de sorte que leur code s'exécute en natif sur les systèmes M1. L'application malveillante GoSearch22 pourrait être le premier exemple d'un tel code compatible nativement avec M1 ", a écrit Patrick Wardle. Apple a révoqué le certificat de GoSearch 22.