Les chercheurs de Kaspersky alertent au sujet d'un outil malveillant baptisé SessionManager qui se fait passer pour un module à destination des populaires serveurs web IIS (Internet Information Services) de Microsoft pour les systèmes Windows.

Pour la première fois découvert en début d'année, SessionManager se distingue par un faible taux de détection selon Kaspersky. Écrit en C++ et particulièrement léger, ce module malveillant en code natif a pour objectif d'être chargé par des applications IIS afin de traiter des requêtes HTTP légitimes envoyées au serveur.

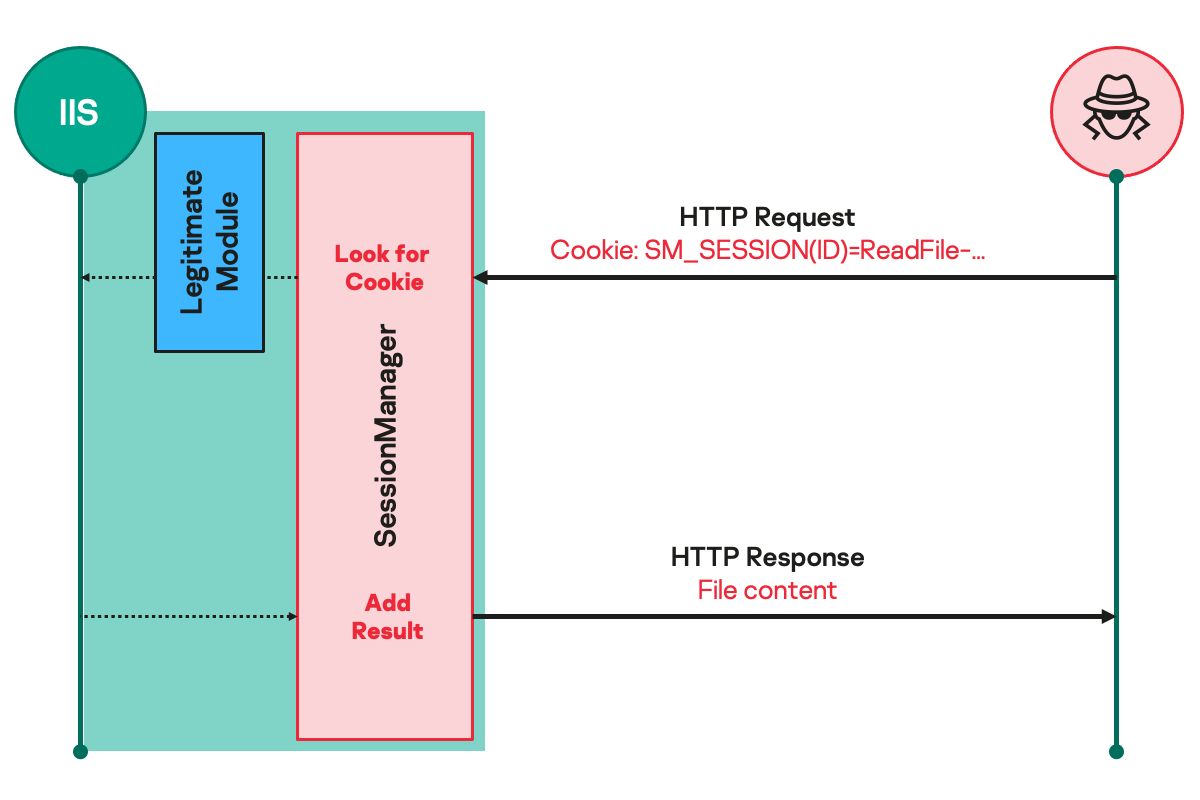

" De tels modules malveillants attendent généralement de leurs opérateurs des requêtes HTTP apparemment légitimes mais spécifiquement conçues, déclenchent des actions basées sur les instructions cachées des opérateurs le cas échéant, puis transmettent de manière transparente la requête au serveur pour qu'elle soit traitée comme n'importe qu'elle autre requête. "

Le groupe APT Gelsemium ?

Kaspersky indique avoir identifié 34 serveurs de 24 organisations d'Europe, du Moyen-Orient, d'Asie du Sud et d'Afrique qui ont été infiltrés par une variante de SessionManager. Une porte dérobée (backdoor) qui viserait ainsi des gouvernements et ONG du monde entier.

Selon l'éditeur de cybersécurité russe, SessionManager serait exploité par un groupe de cyberespionnage dénommé Gelsemium actif depuis au moins 2014. D'après un rapport d'ESET de juin 2021, les victimes des campagnes de Gelsemium se trouvent en Asie de l'Est et au Moyen-Orient. Elles appartiennent à des gouvernements, organisations religieuses, fabricants d'électronique et universités.

La backdoor SessionManager aurait profité des vulnérabilités de type ProxyLogon divulguées en 2021 et ayant affecté les serveurs Microsoft Exchange pour une installation et persistance.