Akamai parle de la plus grosse attaque DDoS jamais observée sur sa plateforme à ce jour. Cette attaque par déni de service distribué a pris pour cible le service d'hébergement de code source et de gestion de développement de logiciels GitHub.

En raison de cette attaque de forte intensité visant à le noyer de trafic UDP, GitHub indique avoir connu une courte indisponibilité et des difficultés d'accès. Des soucis rencontrés pendant moins d'une dizaine de minutes mercredi en début de soirée.

Face à l'augmentation de l'utilisation de la bande passante pour le trafic entrant avec cette attaque par amplification, GitHub avait pris la décision de transférer le trafic vers Akamai pour bénéficier d'une capacité réseau supplémentaire.

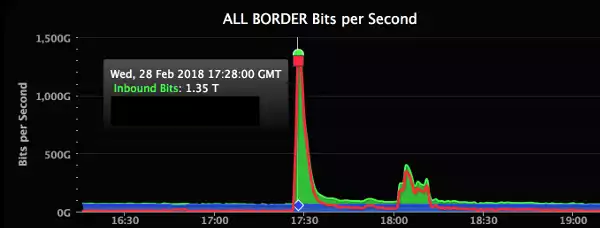

Une aide a ainsi été apportée par le service Akamai Prolexic qui permet également de bloquer des paquets malveillants. Selon GitHub, le pic de l'attaque a atteint 1,35 Tbps via 126,9 millions de paquets par seconde. Une seconde attaque a atteint 400 Gbps.

On se souviendra que lors de la fameuse attaque DDoS qui avait frappé le fournisseur américain de DNS Dyn fin 2016, il avait été évalué un pic à 1,2 Tbps grâce au concours de botnets Mirai et le détournement d'objets connectés non sécurisés.

Pour le cas de l'attaque massive de mercredi, elle a utilisé une vulnérabilité dans des serveurs Memcached. Ce système est utilisé pour gérer la mémoire cache distribuée, et permet notamment d'améliorer la réactivité d'application web en allégeant la charge de la base de données. En cause, un problème d'implémentation du protocole UDP qui permet d'amplifier la taille des paquets entrants d'un facteur de plus de 50 000.

Cette semaine, Cloudflare - qui œuvre dans le même secteur que Akamai - ainsi que Arbor Networks ont alerté au sujet d'attaques par amplification depuis le port UDP 11211. Des attaquants peuvent envoyer des requêtes à des serveurs Memcached sur ce port, et avoir recours à de l'usurpation d'adresse IP pour mener une attaque DDoS sur une cible.

Il est question d'une attaque par réflexion (envoi de paquets aux serveurs Memcached - qui deviennent des réflecteurs - en utilisant l'adresse IP de la victime comme adresse IP source) avec amplification.

" Les attaques memcached ne peuvent pas être facilement combattues par les solutions de centre de données car elles nécessitent la coopération des FAI en amont et/ou des services de protection DDoS basés sur le cloud ", écrit Akamai qui anticipe d'autres attaques encore plus importantes.