En février dernier, une attaque DDoS (par déni de service distribué) a été gérée par le service de protection AWS Shield d'Amazon. Elle a atteint un pic à 2,3 térabits par seconde de trafic. Cela semblait être le nouveau record en la matière.

Google vient toutefois de révéler que dans le cadre d'une campagne de DDoS d'une durée de six mois, une attaque a atteint un pic de 2,54 térabits par seconde en septembre 2017. Elle n'avait pas été rendue publique à ce jour.

En dépit de cette volumétrie impressionnante, l'attaque n'aurait pas eu d'impact comme une panne ou un ralentissement pour l'accès à un service. Google souligne qu'elle a utilisé plusieurs méthodes et a ciblé simultanément des milliers de ses adresses IP dans le but de " passer outre des défenses automatisées. "

" L'attaquant a utilisé plusieurs réseaux pour usurper 167 Mpps (millions de paquets par seconde) à 180 000 serveurs CLDAP (ndlr : protocole pour l'accès à des services d'annuaire sans connexion), DNS et SMTP exposés qui nous envoyaient des réponses volumineuses. " Une technique pour amplifier le trafic DDoS.

L'attaque par amplification UDP avait pour origine plusieurs fournisseurs d'accès à Internet chinois et Google évoque ouvertement - sans entrer dans les détails - le cas des attaques DDoS soutenues par un État.

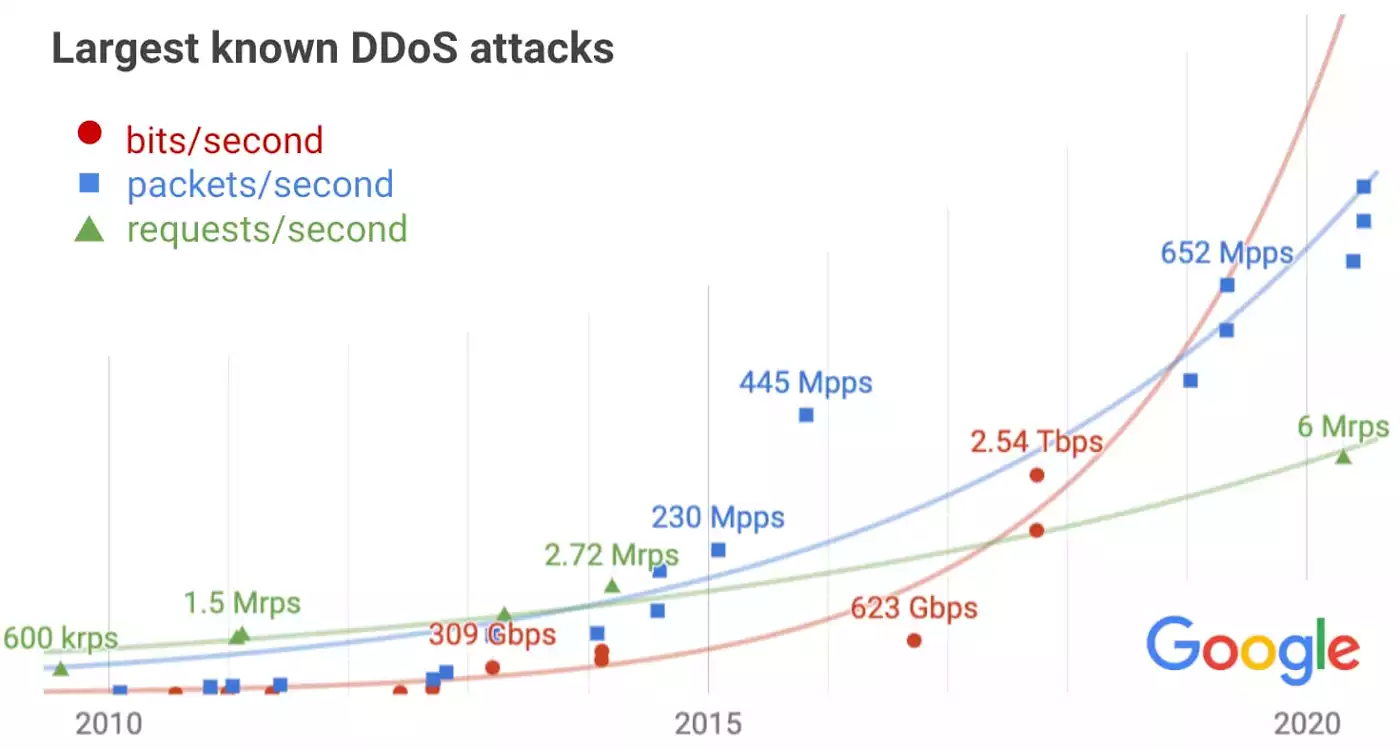

Cette révélation tardive de l'équipe Google Cloud et du Threat Analysis Group de Google est en tout cas le signe d'une volonté d'être désormais plus loquace sur l'existence de telles attaques, notamment en période d'élections aux États-Unis. Google alerte du reste sur une croissance exponentielle des volumes d'attaques DDoS.