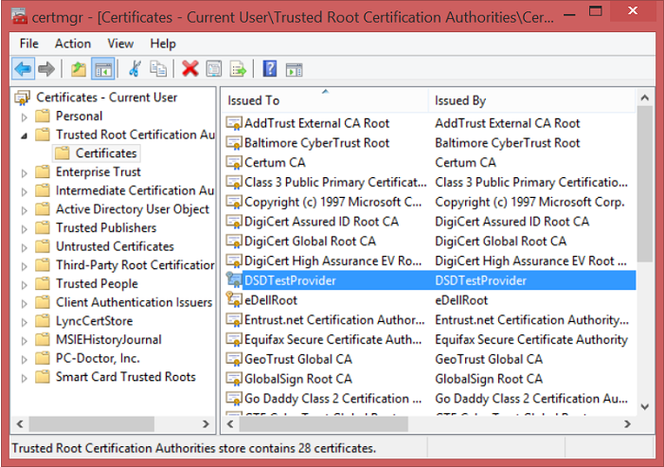

Le fabricant Dell ne semble pas en avoir tout à fait terminé avec l'introduction de certificats électroniques racines dangereux dans ses ordinateurs. Suite à la découverte du certificat auto-signé eDellRoot avec sa clé privée, il a été mis au jour DSDTestProvider.

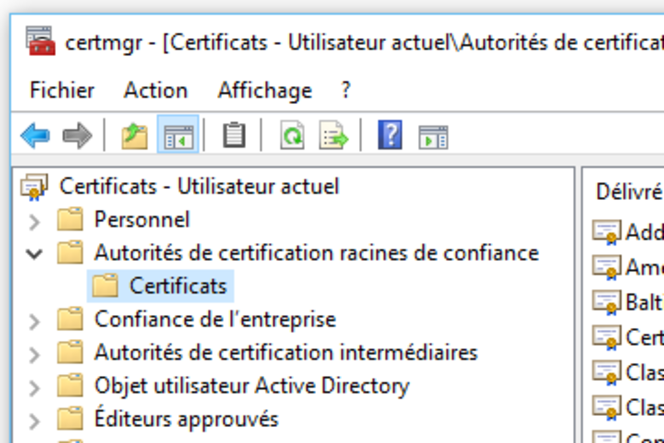

Ce deuxième certificat auto-signé est installé par une application Dell System Detect dans le magasin des autorités de certification racines de confiance sur les systèmes Windows. Il comprend la clé privée. Dans une note de vulnérabilité, le CERT de l'université de Carnegie Mellon indique qu'un attaquant peut ainsi créer des certificats de confiance signés par DSDTestProvider et usurper l'identité de sites, intercepter des communications (attaque man-in-the-middle).

Comme pour eDellRoot, Dell a confirmé l'existence de DSDTestProvider qui a des caractéristiques similaires. Toutefois, il n'a pas été détecté sur les images d'usine. Sa présence est liée au téléchargement par l'utilisateur de l'application Dell System Detect afin d'interagir avec le site de support de Dell.

" L'impact est limité aux clients qui ont utilisé la fonctionnalité de détection de produit sur notre site de support entre le 20 octobre et le 24 novembre 2015 ", écrit Dell. " L'application a été supprimée du site et immédiatement remplacée par une application sans le certificat. "

Dell indique qu'un mise à jour logicielle va être poussée afin de corriger le problème. Des instructions à suivre sont néanmoins d'ores et déjà fournies pour supprimer le certificat, de la même manière que eDellRoot. Elles sont cette fois-ci accessibles directement en ligne, sans devoir télécharger un document.

Plus simplement, un outil DellCertFix.exe à télécharger ici se chargera d'automatiser la procédure, tant pour eDellRoot que DSDTestProvider.