La société Positive Technolgies a récemment mené une enquête portant sur 26 distributeurs de billets (DAB) et mis en lumière des défauts majeurs de sécurité. Le bilan est consternant : il ne faudrait globalement que 15 minutes pour pirater un DAB et réussir à le vider de tous les billets qu'il contient.

Positive Technologies a testé différents modèles proposés par les fabricants NCR, GRGBanking et Diebold Nixdorf. Les chances de réussir le piratage dépendent de plusieurs facteurs, et certains modèles se montrent malgré tout plus coriaces que d'autres.

Ainsi, si le pirate dispose d'un accès au réseau sur lequel le DAB est connecté, il aura 85% de chances de pouvoir le dévaliser. Dans ce cas précis, les failles peuvent être nombreuses : manque de chiffrement, authentification faible, mauvaise configuration matérielle...

Positive Technologies donne un exemple dans lequel le DAB était connecté au réseau bancaire via un modem GSM dont les données ont été interceptées assez facilement à l'aide d'une fausse station de base. Le routeur du DAB était alors facilement accessible via Telnet avec le compte root/root.

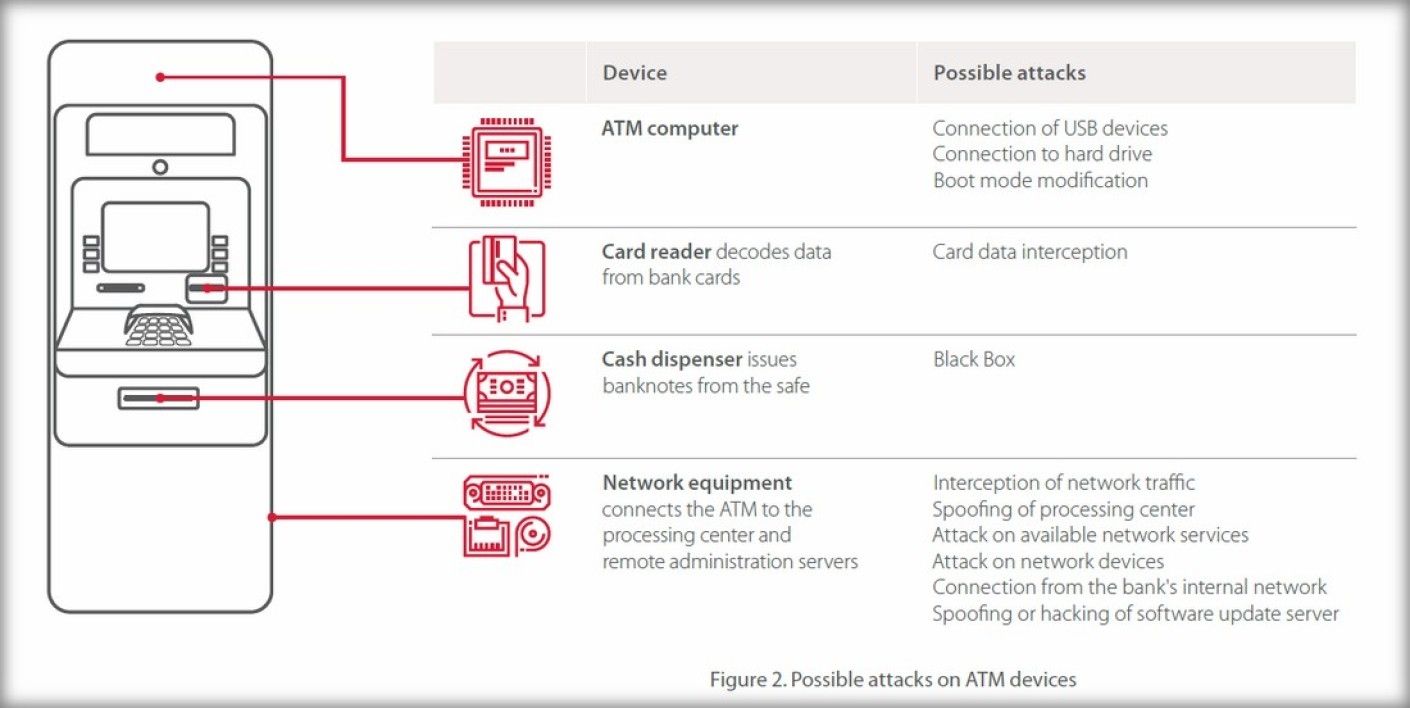

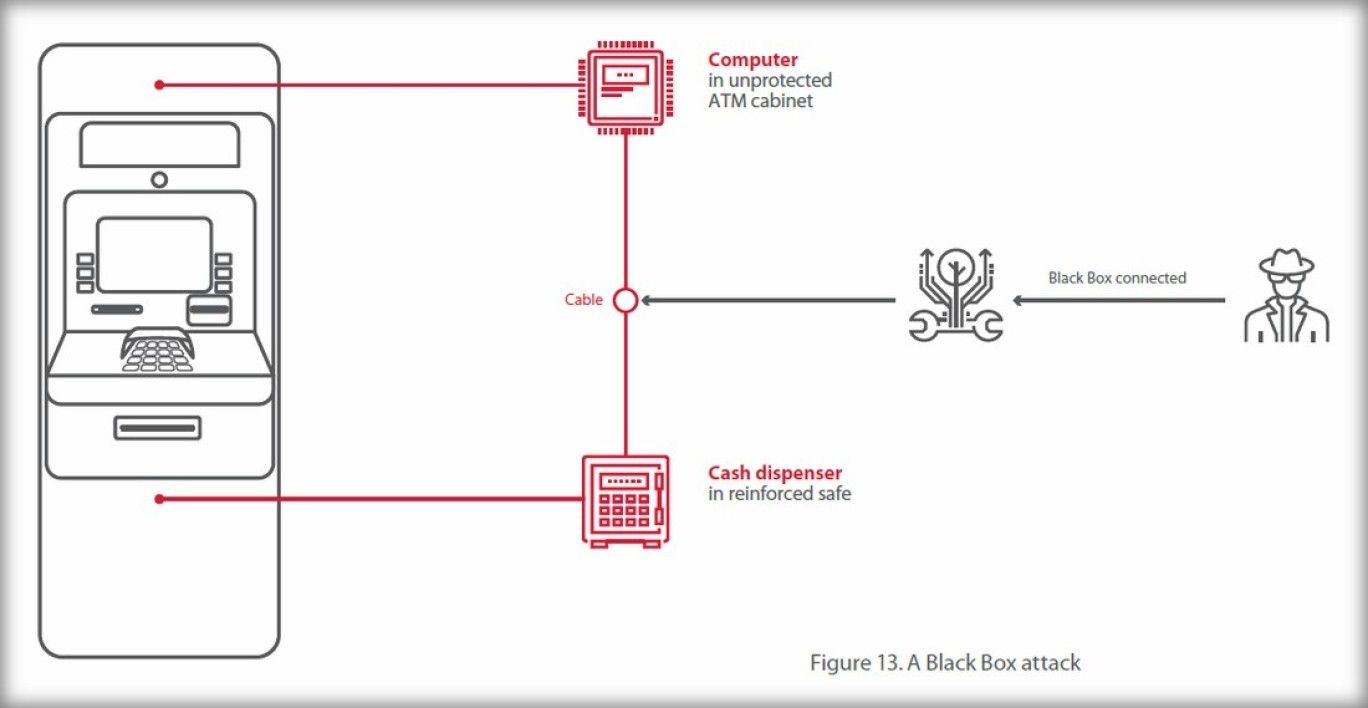

Dans la majorité des cas, les attaques misent sur la technique Black Box, soit la connexion d'un mini PC au coffre dans le but de lui envoyer des commandes directes. Cela nécessite un accès physique aux interfaces de connexion, et donc parfois l'usage de la force pour percer l'enveloppe métallique du DAB.

La propagation d'un malware est également une solution, tout comme l'exploitation de failles de type zero day qui ne sont plus corrigées sur Windows XP, l'OS de Microsoft restant encore utilisé dans une grande majorité des DAB malgré l'arrêt de son support.

Et le danger n'est pas limité qu'à la Banque elle-même, puisque les cartes bancaires des utilisateurs peuvent être également piratées depuis un DAB compromis : sur les 26 appareils testés, aucun ne proposait de sécurité logique interne pour sécuriser les données échangées entre le lecteur de carte et le système principal, il est donc assez simple d'envisager la récupération de données critiques.