En novembre 2011, le FBI annonçait l'opération Ghost Click et le démantèlement d'un botnet ( voir notre actualité ). Via le cheval de Troie DNSChanger, jusqu'à 4 millions d'ordinateurs à travers le monde ont été infectés au fil des années.

Ce nuisible modifiait les paramètres DNS d'un système infecté afin d'afficher de la publicité non désirée, modifier les résultats affichés par les moteurs de recherche ou rediriger vers des sites malveillants. Le service DNS permet pour rappel de faire la correspondance entre un nom de domaine et l'adresse IP.

Plusieurs cybercriminels qui opéraient la configuration DNS malveillante ont été arrêtés. Les adresses IP utilisées par ces cybercriminels ont été gelées et des serveurs DNS de remplacement sains ont été mis en place afin que les machines infectées puissent tout de même accéder au Web.

Au 10 février 2012, près de 400 000 machines étaient encore infectées par DNSChanger dont plus de 10 000 en France. Or, le 8 mars prochain, les serveurs DNS de remplacement seront désactivés.

La date butoir approche. Une initiative a ainsi été lancée sous l'égide du groupe de travail DNSChanger composé de forces de l'ordre, éditeurs d'antivirus et d'équipes de réponse à incident informatique dont le CERT-Lexsi en France.

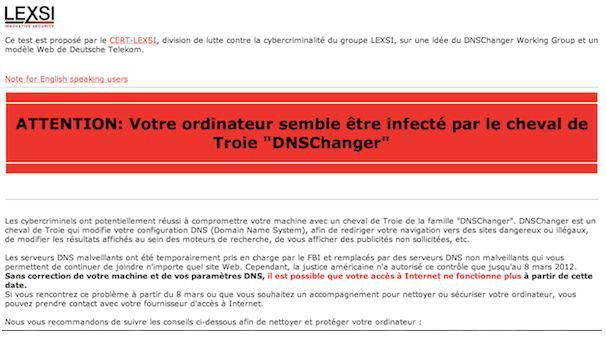

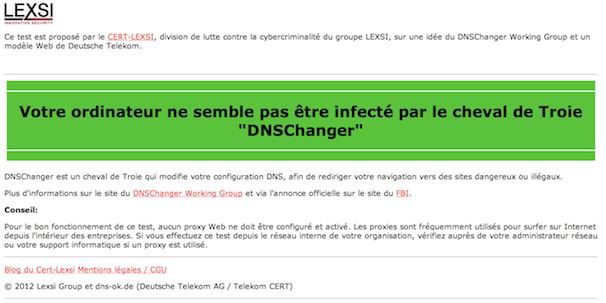

Celui-ci annonce le site DNS-OK.fr qui permet de vérifier si un ordinateur est infecté par DNSChanger ou si des traces demeurent au niveau des paramètres DNS. Le cas échéant, la conduite à suivre est explicitée.

Des sites de test existent avec plusieurs autres extensions ( .us, .be, .de... ) pour deux résultats possibles :

Publié le

par Jérôme G.

Journaliste GNT spécialisé en nouvelles technologies

Sur le même sujet

Cette page peut contenir des liens affiliés. Si vous achetez un produit depuis ces liens, le site marchand nous reversera une commission sans que cela n'impacte en rien le montant de votre achat. En savoir plus.