En décembre 2016, une coupure d'électricité de près d'une heure avait touché une vaste zone autour de la capitale de l'Ukraine. Une cyberattaque distincte de celle déjà connue en décembre 2015 et qui aurait un lien avec un malware dénommé Win32/Industroyer par ESET.

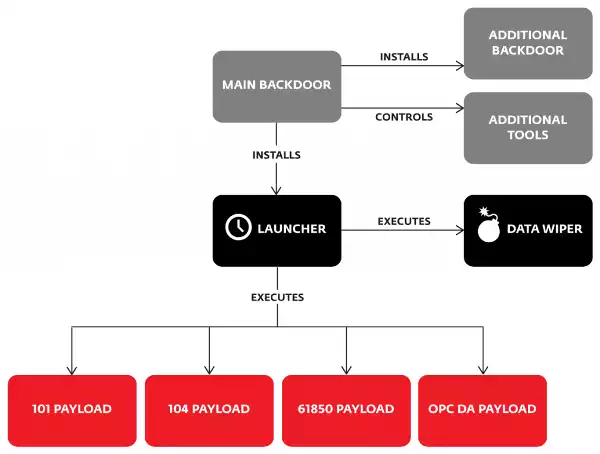

D'après les chercheurs en sécurité de ESET, Industroyer est capable de prendre le contrôle d'interrupteurs et de disjoncteurs électriques. Il est présenté comme un malware modulaire et dont le principal composant est une backdoor pour gérer l'attaque et installer quatre charges utiles. Il existe aussi une backdoor secondaire dans l'éventualité où la première est détectée ou supprimée.

Industroyer n'exploite pas une ou plusieurs vulnérabilités 0-day comme cela avait pu être le cas pour le célèbre Stuxnet. La menace paraît ainsi être bien moins dangereuse. Industroyer cible et tire parti de quatre protocoles de communication industrielle utilisés dans des infrastructures critiques comme la fourniture d'électricité.

Bien évidemment, le malware n'infecte pas les appareils électriques eux-mêmes mais comme toujours les ordinateurs usuels - et on comprend ici Windows - exécutant des logiciels de gestion pour des systèmes de contrôle industriel.

Spécialisée dans le domaine des systèmes de contrôle industriel, la société de cybersécurité Dragos ne parle pas d'un malware Industroyer mais plutôt d'un framework malveillant CrashOverRide. Tout en s'inquiétant des possibilités offertes avec ce malware, un scénario catastrophe est écarté.

Dragos évoque un groupe Electrum qui serait à l'origine de l'attaque avec ce malware et aurait des liens avec le groupe Sandworm qui a notamment ciblé des fournisseurs d'énergie par le passé. Un groupe de pirates russes...