Avec un niveau de dangerosité maximal et avec un indice d'exploitabilité au plus haut, c'est le Bash Bug ou encore surnommé Shellshock. Cette vulnérabilité de sécurité critique affecte l'interpréteur en ligne de commande Bash. Et c'est loin d'être anodin puisqu'il se retrouve dans la majorité des distributions Linux, UNIX ainsi que OS X.

Le blog sécurité de Red Hat prévient que beaucoup de programmes exécutent le shell Bash en tâche de fond, et souligne qu'il est souvent utilisé pour interagir avec un utilisateur distant via par exemple ssh ou telnet, ou encore pour traiter des scripts CGI avec le serveur Apache.

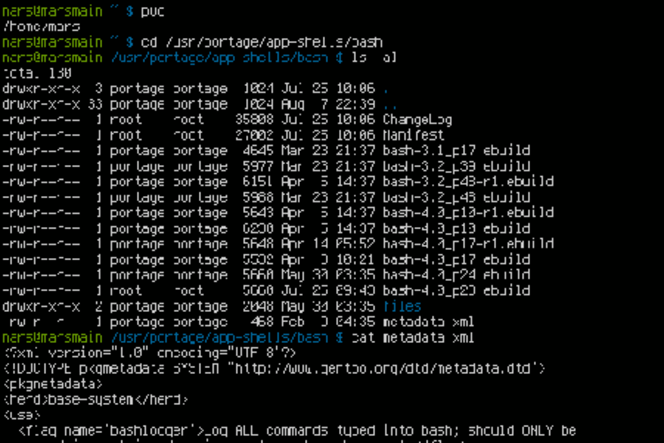

A priori présente depuis de très nombreuses années, la vulnérabilité permet à un attaquant d'attacher à distance du code malveillant via des variables d'environnement spécialement conçues. Ce code est exécuté par l'interpréteur de commande lorsque le shell Bash est lancé.

Les experts en sécurité tirent la sonnette d'alarme à l'unisson. Interrogé par CNET, Tod Beardsley de Rapid7 résume la situation ainsi :

" Le logiciel affecté, Bash, est largement utilisé et donc des attaquants peuvent exploiter la vulnérabilité pour des exécutions à distance sur un large éventail d'appareils et serveurs Web. Avec cette vulnérabilité, des attaquants peuvent potentiellement prendre le contrôle du système d'exploitation, accéder à des informations confidentielles, faire des changements… "

Tod Beardsley ajoute que quiconque avec des systèmes utilisant Bash doit déployer le patch immédiatement. Ce patch ne serait toutefois pas forcément complet.

Pour certains experts, Shellshock est un problème pire que ne l'a été Heartbleed et qui pourrait encore persister pendant plusieurs années, d'autant plus que l'Internet des objets regorge de dispositifs tirant parti de scripts exécutés dans Bash.