En 2016, le botnet Mirai avait beaucoup fait parler de lui à la suite d'une cyberattaque DDoS ayant pris pour cible le fournisseur américain DNS Dyn (racheté par Oracle depuis) qui avait provoqué la paralysie de gros sites web et services. L'hébergeur OVH avait aussi eu maille à partir avec ce botnet d'objets connectés (IoT). Sa force de frappe avait été amplifiée par la compromission de routeurs domestiques.

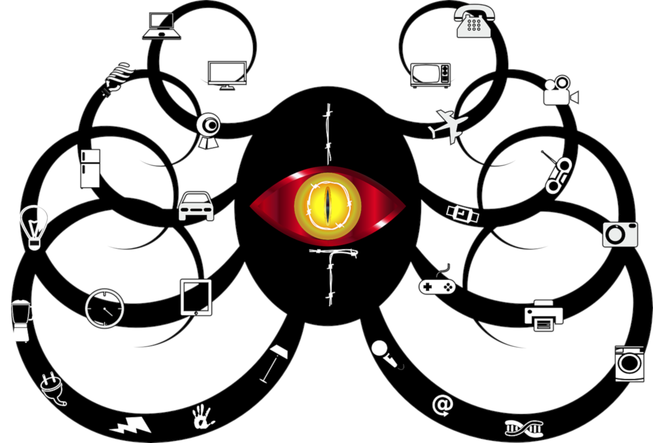

Les chercheurs en sécurité de l'Unité 42 de Palo Alto Networks rapportent la découverte d'une nouvelle variante du botnet IoT/Linux Mirai. Elle cible différents types d'objets connectés comme des routeurs, périphériques de stockage réseau, enregistreurs vidéo numériques ou encore des caméras IP. Parmi les marques citées pour les modèles d'appareils concernés, Zyxel, Netgear, Linksys, ZTE et DLink.

Our latest research on #Mirai uncovers new #exploits, brute-force capabilities in campaign that appears to target enterprise #IoT systems: https://t.co/dARYN6vl9u pic.twitter.com/7JDCZ2UnXv

— Unit 42 (@Unit42_Intel) 18 mars 2019

L'Unité 42 souligne le cas de la solution de présentation sans fil wePresent WiPG-1000 et de téléviseurs LG de la gamme SuperSign (murs vidéo) qui se destinent au marché des professionnels. " Ces deux dispositifs sont destinés à une utilisation dans les entreprises. Cette évolution nous indique un changement potentiel vers l'utilisation de Mirai pour cibler les entreprises. "

En tout, ce sont 27 exploits qui sont utilisés pour une compromission, dont 11 nouveaux pour Mirai. Ils tirent parti de plusieurs ensembles d'identifiants de connexion et d'attaques par force brute.

Outre sa capacité à chercher d'autres appareils vulnérables pour se propager, Mirai nouvelle formule peut être commandé pour envoyer des attaques DDoS dites HTTP Flood. Ce sont des attaques volumétriques pour submerger un serveur cible avec des requêtes HTTP.

Avec une orientation du côté des entreprises, les conseils d'antan ne changent pas pour autant. Notamment, la modification des mots de passe par défaut et l'application des mises à jour disponibles. Conseil ultime de l'Unité 42 si un objet connecté ne peut pas bénéficier d'un patch… le supprimer du réseau en dernier recours.