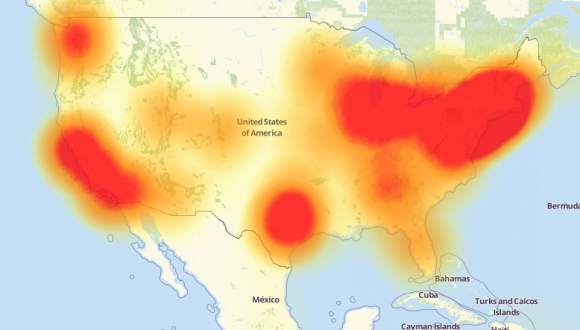

Fin octobre, une attaque par déni de service distribué a visé Dyn, un fournisseur américain de DNS. Faute d'association possible entre l'adresse saisie par un internaute dans son navigateur et l'adresse IP d'un site, la cyberattaque a eu pour conséquence de perturber l'accès à de gros sites Web (plus d'un millier affectés).

L'attaque sophistiquée avait laissé peser la responsabilité d'un État qui a par la suite été écartée. La société de sécurité Flashpoint avait pour sa part évoqué la piste de script kiddies. Level 3 Communications confirme cette piste du hacker amateur.

Devant des élus américains (PDF), le responsable de la sécurité chez Level 3 Communications - qui n'avait pas été directement touché par la cyberattaque - a indiqué que dans le cas de Dyn, l'auteur de l'attaque était probablement un amateur qui a cherché à mettre hors ligne un site de jeux vidéo avec lequel il avait un contentieux personnel.

Pour cela, il aurait loué la force de frappe du botnet Mirai. Rappelons que le code source de Marai avait été publié par un membre de la communauté Hackforums, et que cette dernière a récemment fermé sa section Server Stress Testing qui s'apparentait à une location de DDoS.

Ce gamer revanchard n'a pas fait dans la demi-mesure mais cette piste écarte pour le moment les hypothèses d'une action menée en préparation d'une cyberattaque pour ébranler durablement Internet. Selon les informations du Wall Street Journal, la cible en question du gamer était le PlayStation Network. Dyn a néanmoins des doutes.