NukeBot - ou Nuclear Bot - est un cheval de Troie bancaire qui a pour la première fois fait parler de lui en décembre 2016 dans un forum underground à l'initiative d'un certain Gosya parlant russe, et avec un prix de vente aux alentours de 2 500 dollars qui a ultérieurement augmenté.

À l'époque, Arbor Networks avait mis en évidence un injecteur (dropper), la charge utile (bot) et un module d'injection Web. Selon Sixgill, le malware est notamment capable d'injecter du code dans les navigateurs, de passer outre le contrôle de compte d'utilisateur et le pare-feu de Windows.

Pourtant, ce nuisible pour le vol de données en rapport avec des banques en ligne n'a pas été pris aux sérieux dans la communauté des cybercriminels. D'après IBM X-Force, la faute en incombe à son auteur qui n'a pas respecté les règles tacites du milieu. Il a ainsi fini par rendre disponible le code source de NukeBot.

La libération du code source d'un cheval de Troie bancaire a un précédent célèbre - parmi d'autres - avec le cas de ZeuS. Tout comme ce dernier, NukeBot est davantage une boîte à outils eu égard à son côté modulaire.

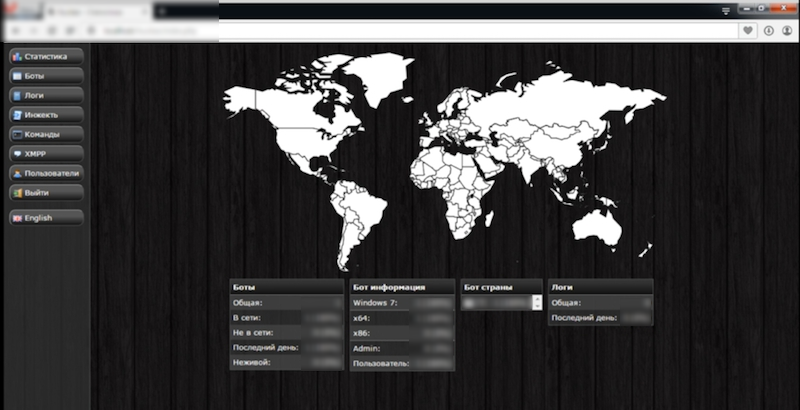

Panneau d'administration Web de NukeBot ; crédit : Security Intelligence (IBM)

Panneau d'administration Web de NukeBot ; crédit : Security Intelligence (IBM)

IBM note que NukeBot n'a pour le moment pas été détecté dans des attaques actives et n'a pas une liste de cibles précises. La disponibilité de son code source fait que cette situation ne devrait pas perdurer. Ce code pourra être intégré à d'autres malwares maintenant que certains auront tout le loisir de le tester. Cela peut aussi être une aubaine pour les cybercriminels avec des ressources limitées.

Comme cela est de rigueur, Gosya a été coopté pour rejoindre des communautés cachées. Par contre, il a tout de suite commencé à faire la promotion de son nouveau malware afin de le vendre, sans attendre l'aval d'administrateurs de forums et n'a pas proposé des versions pour des tests.

Il a également répondu de manière maladroite à des questions techniques et a essayé de vendre sa création sur plusieurs forums avec des pseudonymes différents. Il a même modifié le nom du malware en Micro Banking Trojan. De quoi éveiller la suspicion du milieu et se faire bannir de forums.

Même si certaines capacités de NukeBot ont été exagérées, il s'avère pour les chercheurs X-Force d'IBM qu'il est bel et bien fonctionnel.