Doctor Web a récemment découvert une nouvelle espèce de ransomware qui cible les systèmes Linux et en particulier les serveurs Web. Baptisé Linux.Encoder.1 et exécuté avec des droits administrateur, il part en quête de fichiers à chiffrer dans les répertoires home, root, mysql, www, nginx, apache2 et log.

Il s'attaque ensuite au reste du système de données pour chiffrer certains contenus de répertoires avec des noms commençant par public_html, www, webapp, backup, .git et .svn. Le chiffrement utilisé est AES 128 bits.

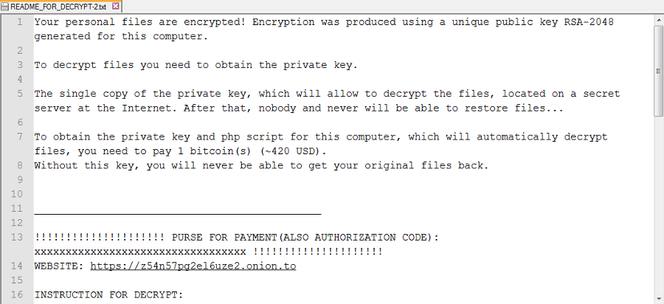

Dans un fichier README_FOR_DECRYPT.txt pour chaque répertoire affecté, il est demandé le paiement d'une rançon de 1 bitcoin (près de 350 € actuellement) afin d'obtenir la clé privée et un script PHP permettant de déchiffrer les fichiers pris en otages.

Toutefois, Bitdefender vient de découvrir que Linux.Encoder.1 a une faille majeure dans son processus de chiffrement qui lui a permis de récupérer la clé AES sans avoir à déchiffrer avec la clé privée RSA.

La faille vient du fait que le malware génère les clés et les vecteurs d'initialisation à partir de la fonction rand() de la bibliothèque libc en fonction de l'horodatage du système au moment du chiffrement. En remontant la piste, Bitdefender a ainsi pu créer un outil de déchiffrement proposé gratuitement.

Alors non… ici, il ne faut pas payer la rançon !