Le 2 juillet, l'entreprise américaine de logiciel Kaseya a été la victime d'une cyberattaque touchant son produit VSA - via une vulnérabilité 0day - qui est une solution de gestion des points d'accès et de surveillance du réseau informatique.

Kaspersky explique que les attaquants ont déployé une charge utile malveillante par le biais d'un script PowerShell qui a été exécuté par l'intermédiaire d'une mise à jour compromise de VSA. Ce script a désactivé des protections Microsoft Defender for Endpoint et a décodé un exécutable (agent.exe) comprenant une ancienne version légitime de Microsoft Defender (MsMpEng.exe) et une bibliothèque logicielle DLL piégée (mpsvc.dll) avec le ransomware REvil.

Après une cyberattaque sur la chaîne d'approvisionnement, les attaquants ont ainsi exploité une technique de DLL side-loading qui consiste à utiliser un fichier DLL malveillant usurpant un fichier DLL légitime et en s'appuyant sur une application Windows légitime pour charger et exécuter du code.

Selon Kaseya, moins d'une soixantaine de ses clients avec le produit VSA sur site ont été directement compromis par l'attaque. A priori, pas de compromission pour les clients SaaS (Software as a Service) de Kaseya. Reste que des clients affectés sont aussi des fournisseurs de services externalisés ou managés (MSP ; Managed Services Provider) pour d'autres entreprises et il y a ainsi un effet ricochet.

Une grosse demande de rançon globale

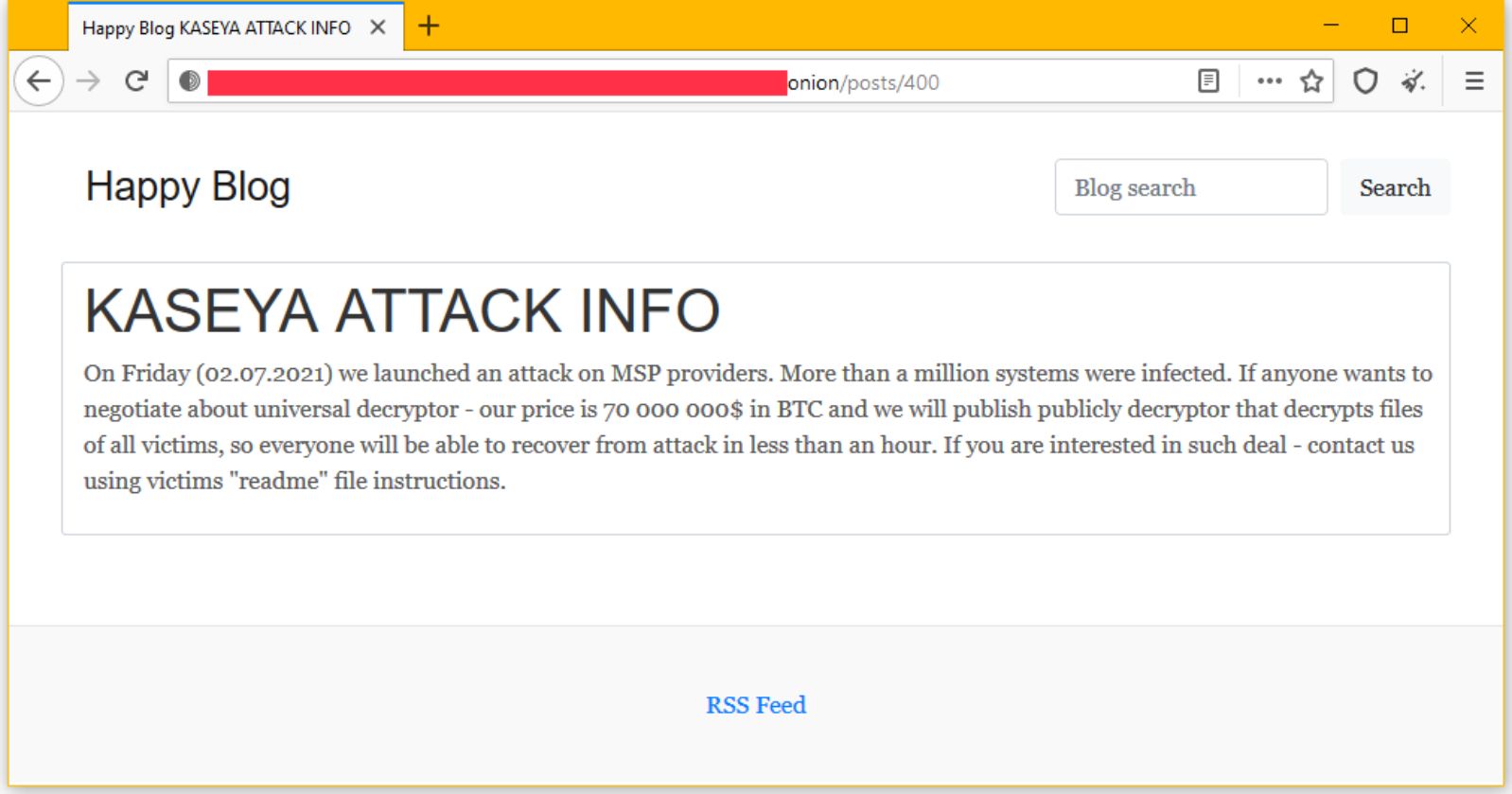

L'impact serait pour moins de 1 500 entreprises en tout, mais c'est une estimation encore susceptible d'évoluer. Le groupe REvil, qui a fait du Ransomware-as-a-Service son modèle économique, clame avoir infecté plus de 1 million d'ordinateurs avec une attaque sur les fournisseurs MSP.

Dans un message sur le Dark Web (The Record ; voir ci-dessus), REvil - ou un affilié - fixe à 70 millions de dollars en bitcoins un prix de négociation pour un déchiffreur dit universel. Le cas échéant, le groupe cybercriminel russophone écrit : " Nous proposerons publiquement le déchiffreur qui déchiffre les fichiers de toutes les victimes, de sorte que tout le monde pourra se remettre de l'attaque en moins d'une heure. "

Ce pourrait potentiellement être la plus grosse rançon jamais déboursée dans le cadre d'une attaque par ransomware qui est elle-même considérée par des experts en cybersécurité comme la plus grande en la matière à ce jour. Reste que payer une rançon - même sans atteindre le montant exorbitant demandé - serait un très mauvais signe envoyé en continuant d'alimenter ce type de trafic. Cela peut parfois tourner au dilemme.

Kaspersky souligne avoir observé plus de 5 000 tentatives d'attaques dans plus d'une vingtaine de pays. Les plus touchés sont l'Italie (45,2 % des tentatives d'attaques enregistrées), les États-Unis (25,91 %), la Colombie (14,83 %), l'Allemagne (3,21 %) et le Mexique (2,21 %).

Kaseya a publié un outil VSA Detection Tools afin d'analyser un système à la recherche de la présence d'éventuels indicateurs de compromission.