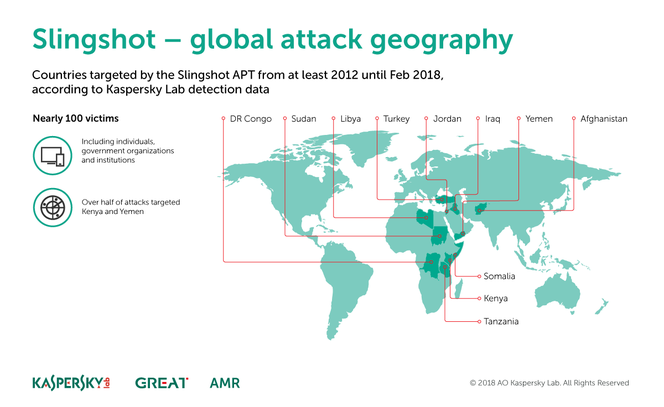

Présent depuis 2012, le malware baptisé Slingshot a su se faire très discret jusqu'à présent. Une petite centaine de victimes au compteur pour ce qui relève d'une campagne de cyberespionnage, avec des cibles essentiellement au Moyen-Orient et en Afrique.

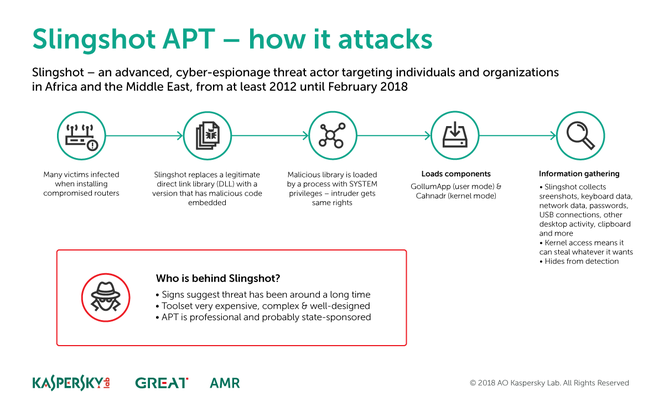

Les chercheurs de Kaspersky Lab ont découvert plusieurs cas où les attaquants ont eu accès à des routeurs du fabricant MikroTik pour y placer une bibliothèque logicielle malveillante (DLL), et servant à télécharger d'autres modules du malware.

La plupart des victimes auraient ainsi été infectées par des routeurs MikroTik compromis, un vecteur d'attaque atypique, ou un exploit Windows. Slingshot recueille " des copies d'écran, des frappes clavier, des données réseau, des mots de passe, des connexions USB et autres activités du poste, le contenu du presse-papiers… "

Kaspersky Lab ajoute qu'un accès au noyau lui permet néanmoins au final de " dérober tout ce qui l'intéresse. " En cause, deux outils sophistiqués et rapatriés qui portent les noms de Cahnadr et GollumApp.

Alors que GollumApp permet la persistance de l'attaque, l'exfiltration de données et assure l'infrastructure de communications, Cahnadr est un programme en mode noyau pour l'exécution de code malveillant.

L'éditeur russe de solutions de sécurité a prévenu MikroTik, et souligne que MicroTik Winbox (un outil de gestion pour les routeurs) ne télécharge plus rien du routeur vers l'ordinateur de l'utilisateur. Toutefois, d'autres vecteurs d'attaque - et d'autres routeurs - sont probables.

On l'aura compris, Kaspersky Lab suppose que derrière Slingshot, il se cache un groupe soutenu par un État.