Le cryptojacking continue de sévir et même Tesla en a été la victime. Après Gelmato, des chercheurs de la société de sécurité RedLock ont découvert qu'un compte Amazon Web Services de Tesla avait été compromis et utilisé pour miner de la cryptomonnaie.

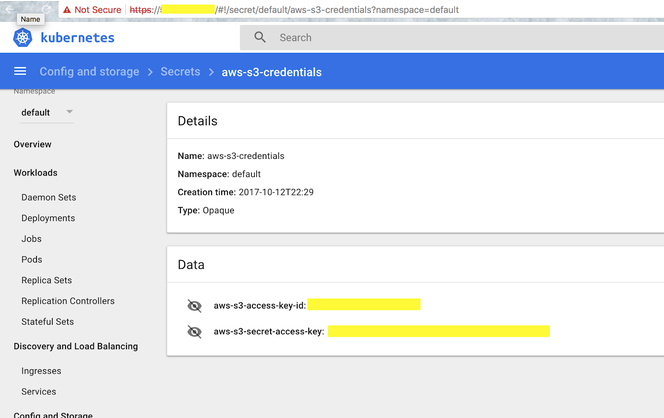

Des attaquants ont été en mesure d'infiltrer la console d'administration Kubernetes de Tesla qui n'était pas protégée par mot de passe. Ce système open source est utilisé pour déployer et gérer des applications et ressources cloud.

Grâce à cela, ils ont pu obtenir des identifiants pour une instance Amazon S3 (Amazon Simple Storage Service) contenant des données de télémétrie. Une exposition de données qui a donc été accompagnée de l'exécution d'un code malveillant pour miner de la cryptomonnaie sur le dos de Tesla.

Les attaquants ont dissimulé le code malveillant derrière une adresse IP hébergée par CloudFlare. Ils ont en outre fait en sorte de rendre le cryptojacking aussi discret que possible, en ne pompant pas outre mesure sur les ressources CPU.

RedLock publie un billet de blog sur sa trouvaille qui date du mois dernier. Tesla avait été prévenu par le biais de son programme de Bug Bounty et a appliqué des mesures correctrices. Selon un porte-parole de Tesla (Ars Technica) : " Nous maintenons un programme de Bug Bounty pour encourager ce type de recherche, et nous avons corrigé cette vulnérabilité quelques heures après en avoir pris connaissance. "

Tesla ajoute que l'impact semble avoir été limité à des données pour des véhicules d'essai et de l'ingénierie à usage interne. " Notre enquête initiale n'a révélé aucune indication selon laquelle la confidentialité des clients, la sécurité ou la sûreté des véhicules ont été compromises de quelque façon que ce soit. "

Pas un mot sur le cryptojacking dont on ne sait combien de temps il a duré et ce qu'il a rapporté aux attaquants.