Tor est un réseau chiffré d'anonymisation dont le but est de compliquer l'espionnage et l'interception des communications sur Internet. Naked Security - blog de Sophos - rapporte l'expérience d'un chercheur en sécurité se présentant sous l'identité de Chloe et pose la question de savoir si l'on peut faire confiance aux nœuds de sortie de Tor.

Ce n'est pas un mystère. Avec le réseau Tor, il n'y a pas un chiffrement de bout en bout du trafic et comme le rappelle Help Net Security, tout trafic qui n'est pas chiffré avant son entrée dans Tor peut être vu par ceux qui opèrent les nœuds de sortie. Et ils peuvent être particulièrement curieux, le projet Tor n'ayant pas les moyens de repérer immanquablement tous les malveillants.

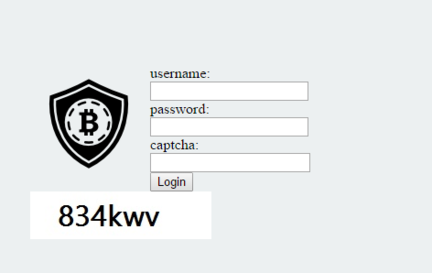

Chloe a mis en place un site volontairement vulnérable - un honeypot - ayant pour thématique le Bitcoin. Il (ou elle) a ainsi testé des nœuds de sortie Tor. Le site de phishing avait une page de connexion. Un couple identifiant et mot de passe unique était utilisé a chaque fois que des nœuds de sortie différents étaient utilisés.

En l'espace d'un mois, près de 1 400 nœuds de sortie Tor ont été testés plus de 95 fois. Il y a eu une douzaine de tentatives de connexions au site qui ont échoué et seize qui ont réussi et n'étaient pas l'œuvre de Chloe.

" Les mots de passe n'étaient stockés nulle part et étaient beaucoup trop difficile à deviner. S'ils ont en effet été volés, ils l'ont été par quelqu'un qui espionnait (ndlr : sniffing) ", commente Naked Security. Chloe a pu identifier des opérateurs de nœuds de sortie problématiques et a prévenu le projet Tor.

Le chercheur en sécurité appelle à davantage de personnes impliquées dans le projet Tor afin d'améliorer la situation.