Selon Twitter, une vulnérabilité de sécurité a permis à un attaquant de saisir un numéro de téléphone ou une adresse email dans le flux de connexion pour tenter de savoir si de telles informations étaient liées le cas échéant à un compte Twitter existant.

La faille avait été introduite dans le cadre d'une mise à jour du code de la plateforme en juin 2021. Elle a été divulguée en janvier 2022 par un chercheur en sécurité et corrigée après un signalement via le programme de bug bounty de Twitter.

" Lorsque nous l'avons appris, nous avons immédiatement enquêté et avons corrigé le problème. À ce moment-là, nous n'avions aucune preuve suggérant que quelqu'un avait profité de cette vulnérabilité ", écrit Twitter.

Exploitation de la vulnérabilité avant correction

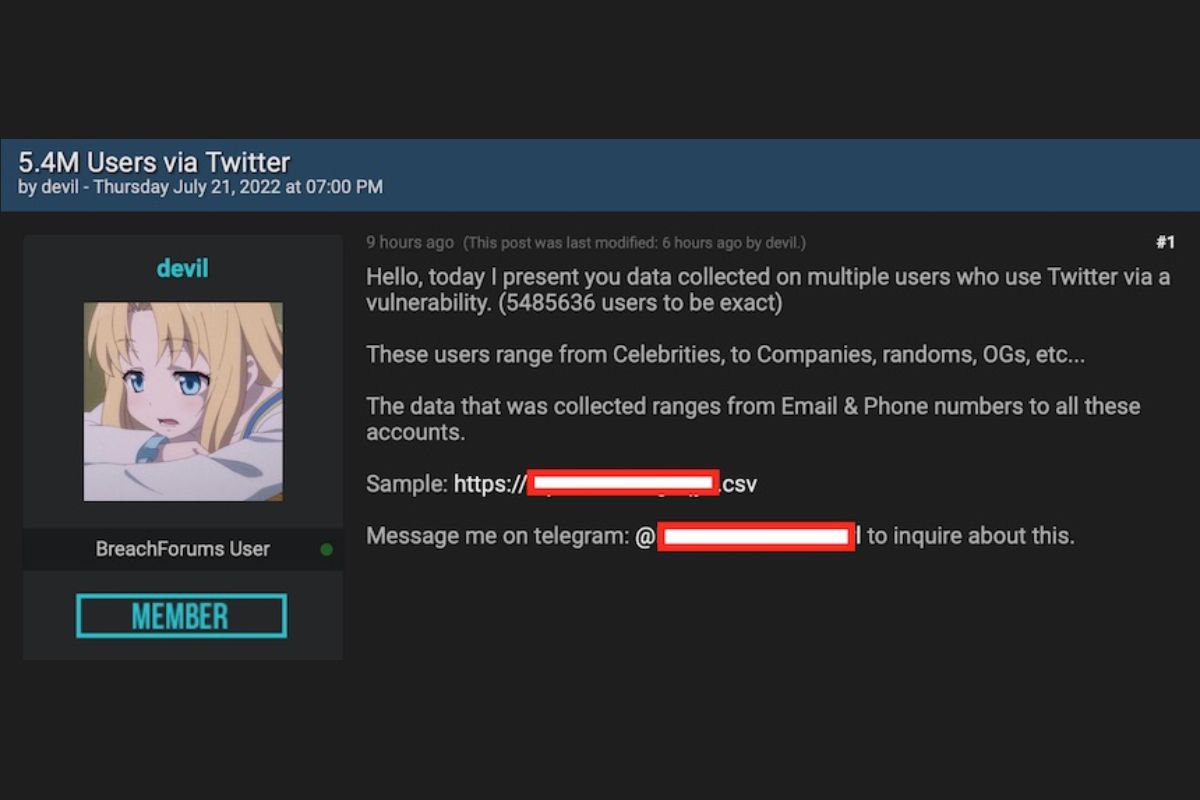

Reste que le mois dernier, un rapport de Restore Privacy a indiqué que la vulnérabilité en question a exposé les données de plus de 5,4 millions de comptes Twitter. Les données compilées ont fait l'objet d'un commerce sur un forum fréquenté par des cybercriminels et pour un montant de l'ordre de 30 000 dollars.

" Après avoir examiné un échantillon des données disponibles à la vente, nous avons confirmé qu'un acteur malveillant avait tiré parti du problème avant qu'il ne soit résolu ", annonce Twitter sans toutefois préciser le nombre de comptes impactés.

" Nous informerons directement les propriétaires de comptes dont nous pouvons confirmer qu'ils ont été affectés par ce problème. […] Nous ne sommes pas en mesure de confirmer tous les comptes qui ont été potentiellement touchés, et nous sommes particulièrement attentifs aux personnes ayant des comptes avec l'utilisation de pseudonymes qui peuvent être ciblés par des acteurs étatiques ou autres. "

Twitter conseille d'activer l'authentification à deux facteurs et recommande pour les comptes qui utilisent des pseudonymes de ne pas ajouter un numéro de téléphone ou une adresse email publiquement connus.