Touché mais pas coulé. En décembre 2013, une coalition menée par Microsoft s'est attaquée au botnet ZeroAccess autrement connu sous le nom de Sirefef. Mais déjà, on se doutait que cette action méritoire ne parviendrait pas à totalement démanteler ce réseau d'ordinateurs infectés sous contrôle.

Tous les centres de commande et de contrôle n'avaient pas pu être saisis et la composante P2P du botnet n'attendait qu'une mise à jour pour une relance. L'équipe de recherche SecureWorks Counter Threat Unit de Dell avait observé une réactivation du botnet mi-2014. Mercredi, elle a indiqué que ZeroAccess a commencé à diffuser des modèles de fraude au clic à des systèmes compromis.

A priori, pas de nouveaux zombies dans les rangs, en tout cas pour le moment. " Le botnet est composé d'hôtes résiduels d'anciennes compromissions, il est donc beaucoup plus petit qu'il ne l'a été par le passé. "

On rappellera qu'à ses plus belles heures de gloire, ZeroAccess avait compté jusqu'à deux millions de machines infectées. Ce nombre avait grandement diminué après l'ajout de la signature du malware dans l'outil Malicious Software Removal Tool de Microsoft qui est mis à jour à chaque Patch Tuesday.

ZeroAccess est désormais segmenté en deux botnets distincts opérant via des ports UDP différents. Un pour des systèmes Windows 32 bits compromis et l'autre pour des systèmes Windows à architecture 64 bits.

" Les systèmes compromis agissent comme des nœuds dans le réseau P2P et reçoivent périodiquement de nouveaux modèles dont des URL pour des serveurs ". Lorsque cette URL est consultée, une redirection a lieu vers la destination finale.

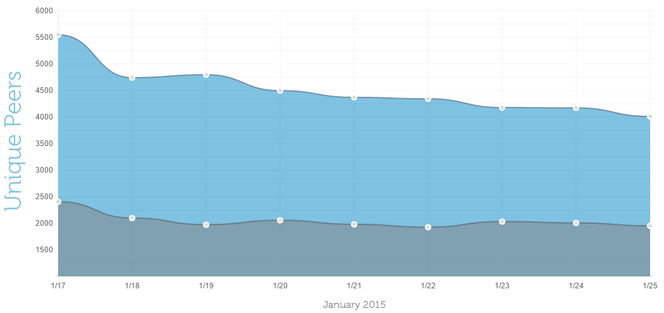

Selon les chercheurs de Dell, plus de 55 000 adresses IP différentes sont actuellement impliquées dans le botnet (loin de l'ampleur d'antan). Pour le moment, elles se situent principalement au Japon, en Inde et en Russie mais d'autres pays comme les USA, l'Italie ou encore l'Allemagne sont touchés.

ZeroAccess a été réactivé pour de la fraude au clic qui consiste à faire payer des annonceurs pour des clics qui ne sont pas légitimes. La menace est ainsi essentiellement pour des budgets publicitaires alloués.

Cela montre en tout cas la résilience d'un botnet qui s'appuie sur des réseaux P2P.